Интернет-казино, онлайн-автоматы для видеопокера официально привлекают внимание изо дня в день. Безвозмездная прокручивание барабана на веб-сайте https://admirably.ru/ на сегодняшний день считается одной из самых распространенных у почти абсолютно всех геймеров, без применения привязки к их мастерству и квалификации. Read More

Whether you’re new to credit reports or looking for a refresher, this guide will help you navigate and interpret the key elements of your credit report. By the end of this credit report guide, you’ll be equipped with the knowledge to manage your credit report effectively and make informed financial decisions. When you purchase materials, credit your Purchases account to record the amount spent, debit your COGS Expense account to show an increase, and credit your Inventory account to increase it. So far, we only recorded the sales part, but while his cash was increasing by selling the plates, his inventory was decreasing as well but not by the same amount. With his cash, he purchased inventory, the plates he’s going to sell to tourists later, right? One Hundred euros go to the debit side of the cash account.

- You’ll also need to increase your Revenue account to show that your business is bringing in the amount the customer owes.

- The sale type columns will depend on the nature of business.

- If you are an authorized user on someone else’s account, this too will appear on your report and can impact your credit score.

- So far, we only recorded the sales part, but while his cash was increasing by selling the plates, his inventory was decreasing as well but not by the same amount.

- A customer purchase of goods and services from a firm is allows for them to pay later instead of paying the agreed amount immediately.

- At Finance Strategists, we partner with financial experts to ensure the accuracy of our financial content.

What is a Good Average Collection Period by Industry?

- On the date each transaction is posted in the sales journal, the appropriate information would be posted in the subsidiary ledger for each of the customers.

- Having accurate sales data is essential for creating realistic budgets and forecasts.

- Sales on credit can considerably impact a company’s cash flow.

- However, nuances might arise based on company-specific policies, making it invaluable to consult with accounting professionals periodically.

- The above journal entries show the different scenarios that may require the issuance of a credit note and the accounting treatment for each scenario.

- Use a basic financial calculator to help with paying your bills on time.

Businesses sometimes make credit sales knowing that some accounts may eventually become uncollectible. In the period when the credit sales occur, companies may estimate the amount of potential losses from the credit sales based on past experience and current customer credit evaluation. The estimated losses are recorded in “allowance for doubtful accounts,” a negative account to accounts receivable. Businesses use the allowance account to ensure the proper carrying value of accounts receivable. At the end of the month, we total the Cash column in the cash receipts journal and debit the Cash account in the general ledger for the total. Altogether, the three individual accounts owe the company $2,775, which is the amount shown in the Accounts Receivable control account.

Why Do Businesses Fail?

The sales journal records all credit transactions involving the firm’s products. Only inventory and other merchandise sales are recorded in the sales journal. Credit sales are reported on both the income statement and the company’s balance sheet. On the income statement, how to record credit sales the sale is recorded as an increase in sales revenue, cost of goods sold, and possibly expenses. When all credit sales are properly recorded in the journal, it minimizes the chances of errors when entering the information into your accounting software.

The Impact of Credit Reports on Your Financial Life

Late payments can significantly impact your credit scoring and remain on your credit report for several years. Once you prepare your information, generate your COGS journal entry. Be sure to adjust the inventory account balance to match the ending inventory total.

- Today we’re going to prepare journal entries for some example transactions.

- Altogether, the three individual accounts owe the company $2,775, which is the amount shown in the Accounts Receivable control account.

- Ensure you send this via certified mail to track your communication.

- The sales journal is used to record sales on account (meaning sales on credit or credit sale).

- Accordingly, Kevin Electronics made the payment on January 10, 2018.

- A sales credit journal entry is typically used when a business ships merchandise to a customer who hasn’t yet paid for it.

Note there is a single column for both the debit to Accounts Receivable and the credit to Sales, although we need to post to both Accounts Receivable and Sales at the end of each month. There is also a single column for the debit to Cost of Goods Sold and the credit to Merchandise Inventory, though again, we need to post to both of those. The use of a reference code in any of the special journals is very important. Recall that the accounts receivable subsidiary ledger is a record of each customer’s account. At the end of each accounting period (usually monthly), the sales journal double entry is used to update the general ledger accounts. As the business is using an accounts receivable control account in the general ledger, the postings are part of the double entry bookkeeping system.

What is a Credit Sales Journal Entry and What Does It Include?

On a regular (usually daily) basis, the line items in the sales journal are used to update each customer account in the accounts receivable ledger. In the above example, 400 is posted to the ledger account of customer BCD, 150 to customer KLM, and 350 to customer PQR. When posting to the accounts receivable ledger, a reference to the relevant page of the journal would be included. Until the customer pays the company the amount owed in cash, the value of the unmet payment sits on the balance sheet as accounts receivable (A/R).

If we ordered inventory from Jones Mfg. (account number 789) using purchase order #123 and received the bill for $250, this would be recorded in the purchases journal as shown in Figure 7.28. When goods are sold on credit, businesses need to record a sales journal entry to correctly reflect the revenue that has been earned. The sales credit journal entry should include the date of the sale, the customer’s name, the amount of the sale and the Accounts Receivable amount. Once the customer pays their invoice, the business will then need to record a separate payment journal entry. Sales credit journal entries are an essential part of accrual accounting and help businesses correctly track and record revenue.

Which Journal Do You Use?

Aplikacja przeniesie Cię na ekran serwisu Przelewy24, gdzie dokończysz płatność. Z aplikacji mobilnej możesz zostać przekierowany do strony Santander Consumer Banku, na której znajdują się ogólne dokumenty dot. Posiadanej karty kredytowej (regulamin, tabela opłat Amarkets: najbardziej niezawodna mobilna aplikacja handlowa i prowizji i inne). Następnie wybierz „Więcej” oraz „Dokumenty”.Pod przyciskiem „Więcej” znajdziesz też „Szczegóły karty”, gdzie są sekcje ze szczegółowymi informacjami dot. Santander Bank Polska na dzisiaj zaplanował wyłączenie starej aplikacji mobilnej.

Stary telefon, nowa karta SIM

Aby aktywować aplikację, wprowadzane dane muszą zgadzać się z podanymi do banku. Jeśli chcesz zmienić swoje dane, przejdź do pytania „Czy przez aplikację mogę zmienić swoje dane? Znajdziesz tam informację, w jaki sposób możliwa jest zmiana danych.

Santander ma nową aplikację. Oto nowości w Santander Mobile

Deweloper (Santander Bank Polska S.A.) wskazał, że zasady ochrony prywatności w aplikacji mogą obejmować opisane poniżej metody przetwarzania danych. Unity Bancorp zauważyło jednak, że na te prognozy mogą mieć wpływ różne czynniki pozostające poza kontrolą firmy, w tym ogólne warunki gospodarcze, trendy stóp procentowych i możliwości spłaty pożyczkobiorców. W innych niedawnych wiadomościach Unity Bancorp, Inc. zadeklarowała kwartalną dywidendę gotówkową w wysokości 0,13 USD na akcję zwykłą, wykazując ciągłe wyniki finansowe. Dywidenda ma zostać wypłacona akcjonariuszom zarejestrowanym na dzień 7 czerwca 2024 r., a jej wypłata zaplanowana jest na 21 czerwca 2024 r. Według pozwu złożonego w piątek, TikTok od 2019 roku świadomie pozwalał dzieciom poniżej 13 roku życia na zakładanie kont i interakcję z dorosłymi użytkownikami. Co gorsza, firma miała zbierać i przechowywać dane osobowe dzieciaków bez wiedzy i zgody rodziców.

- Klienci mogą kupować bilety komunikacji miejskiej lub na wydarzenia kulturalne, opłacać parkingi, zamawiać taksówki lub kupować kwiaty.

- Zmiana numeru wymaga zatwierdzenia kodem SMS, który będzie wysłany na poprzedni numer telefonu.

- Informacje zebrane za pomocą tych plików cookie służą do pomiaru aktywności w obrębie strony internetowej i tworzenia anonimowych profili przeglądania jego użytkowników, aby wprowadzać ulepszenia zgodnie z analizą danych dotyczących użytkowania.

- Lista zgodnych urządzeń i oprogramowania znajduje się na /ms/plac-mobilnie.

- Bank stawia na odmieniony design, intuicyjne funkcjonalności i personalizację.

Stwórz sobie aplikację, jakiej potrzebujesz. Santander mobile stawia na personalizację dla każdego użytkownika.

Program „Mój Rower Elektryczny” ma na celu promowanie zrównoważonego transportu i elektromobilności w Polsce. Rowery elektryczne stanowią ekologiczną alternatywę dla samochodów, przyczyniając się do redukcji emisji CO2 i poprawy jakości powietrza w miastach. Dofinansowanie obejmie zakup nowych rowerów elektrycznych, w tym rowerów cargo o szerokości do 0,9 m oraz wózków rowerowych o szerokości powyżej 0,9 m. Jeśli EBI zaakceptuje projekt, zostanie opracowana dokumentacja dotycząca naboru wniosków o dofinansowanie. Na stronie internetowej NFOŚiGW pojawi się ogłoszenie o naborze, w którym będą zawarte informacje dotyczące warunków i terminu składania wniosków. Przewiduje się, że nabór wniosków rozpocznie się nie wcześniej niż w 2025 roku.

Odpowiedzialna bankowość

Od teraz klienci używający mobilnej autoryzacji mają możliwość potwierdzać transakcje internetowe (w tym zakupy kartami) do kwoty 10 tys. Zł przy pomocy odcisku palca lub wizerunku twarzy w swoich telefonach. Jest to wymóg Ustawy o usługach płatniczych, który wymusza na bankach i ich Klientach dodatkowego tzw. Silnego uwierzytelnienia, które polega na tym, że co 90 dni podczas logowania do bankowości elektronicznej Klient będzie musiał wprowadzić dodatkowe hasło SMS. Ma to na celu silniejszego zabezpieczenia logowania do bankowości.

Produkty w aplikacji

Korzystanie z Kantoru Santander w usługach bankowości elektronicznej dostępne jest dla klientów, którzy zawarli z bankiem umowę Santander online. Usługa Autopay jest dostępna na wybranych autostradach. W przypadku zmiany karty SIM, a tym samym numeru telefonu, należy zaktualizować numer telefonu w bankowym systemie (m.in. do otrzymywania autoryzacyjnych wiadomości SMS). Jeśli natomiast klient utraci dostęp do urządzenia z silnie przypisanym numerem telefonu, konieczna jest wizyta w placówce banku. Aby uzyskać możliwość korzystania z funkcjonalności aplikacji dot.

Migracja będzie odbywać się etapami i potrwa około 6 tygodni. Artykuł został przetłumaczony przy pomocy sztucznej inteligencji. Zapoznaj się z Warunkami Użytkowania, aby uzyskać więcej informacji. Firma, która nadzoruje aktywa szacowane na około 2,6 mld USD i depozyty w wysokości około 2,0 mld USD, Najlepsze prezenty biznesowe na Walentynki wydała również oświadczenia dotyczące przyszłości, aby zapewnić wgląd w oczekiwane przyszłe wyniki finansowe. Niniejsza informacja prasowa zawiera stwierdzenia dotyczące przyszłości, które podlegają ryzyku i niepewności, które mogą spowodować, że rzeczywiste wyniki będą się różnić od przewidywanych.

Kierowcy, którzy wykorzystują mapy Google w czasie jazdy, muszą się przygotować na zmiany. Aplikacja Google Maps otrzymała nowe funkcje, które powinny pozytywnie wpłynąć na bezpieczeństwo wszystkich uczestników ruchu drogowego. Aktywacja aplikacji jest możliwa od razu po zawarciu ww umowy. Jeśli Klient banku jeszcze nie posiada Umowy o Świadczenie Usług Bankowości Elektronicznej i Usług Bankowości Telefonicznej, może ją podpisać w najbliższym oddziale banku. Aplikacja mobilna dedykowana jest Klientom, którzy mają lub mieli umowę zawartą w Santander Consumer Banku. Dalej mamy dostosowanie wyglądu aplikacji, a w zasadzie samego pulpitu, czyli pierwszego okna, który zobaczymy po zalogowaniu się do Santander OneApp.

Widać to w nowych funkcjach i zupełnie nowych wersjach aplikacji, które co jakiś czas udostępniają swoim klientom. Tym razem, do nowej aplikacji mobilnej będą musieli przyzwyczaić się klienci Santander HKEX mianuje współprzewodniczących operacyjnych aby zastąpić emerytowanego prezydenta Calvina Tai Bank Polska. Po miesiącach prac Santander zaprezentował nową odświeżoną aplikację Santander mobile. Klienci znajdą w niej to, co dobre w starej wersji aplikacji, ale i nowości takie jak m.in.

Podmioty trzecie; zgodnie z ustawą o usługach płatniczych będą mogły, w imieniu użytkownika usług płatniczych, uzyskać dostęp do informacji i jego rachunkach lub zlecać realizację płatności. Aby spłacać limit kredytowy, zaloguj się do aplikacji. Użyj przycisku „Spłać limit”, który jest umieszczony pod wizerunkiem limitu. Santander Consumer Bank i Santander Bank Polska to dwa odrębne banki działające w ramach grupy Santander.

Dodatkowo, dzwoniąc na naszą infolinię lub logując się w Bankowości Internetowej, możesz zaktualizować wybrane dane. W tabeli poniżej prezentujemy zakres danych oraz miejsca, w których możesz dokonać ich zmiany. Dostęp do aplikacji będzie możliwy po ustanowieniu nowego kodu PIN. Aby ustanowić nowe hasło, należy na ekranie logowania wybrać „Nie pamiętam kodu PIN”, a następnie przejść proces aktywacji aplikacji. To oczywiście testy wersji beta nowej aplikacji Santander OneApp i nie wszystkie funkcje, które pojawią się w finalnej wersji działają. Niemniej w mojej ocenie to bardzo dobry kierunek rozwoju tej aplikacji.

W takiej sytuacji aplikacja będzie automatycznie zamykana. Jeśli wszystkie powyższe warunki są spełnione i nadal nie możesz aktywować aplikacji, prosimy o kontakt z pracownikiem infolinii pod numerem , przez formularz kontaktowy lub udanie się do oddziału Santander Consumer Banku. 23 sierpnia na spotkaniu w Warszawie odbyła się oficjalna prezentacja odświeżonej wersji aplikacji Santander. Dla niektórych klientów banku aplikacja może nie być nowa, gdyż prace nad nią trwały już od kilku miesięcy – w tym otwarty program beta testów, do którego przystąpiło 74 tysiące osób.

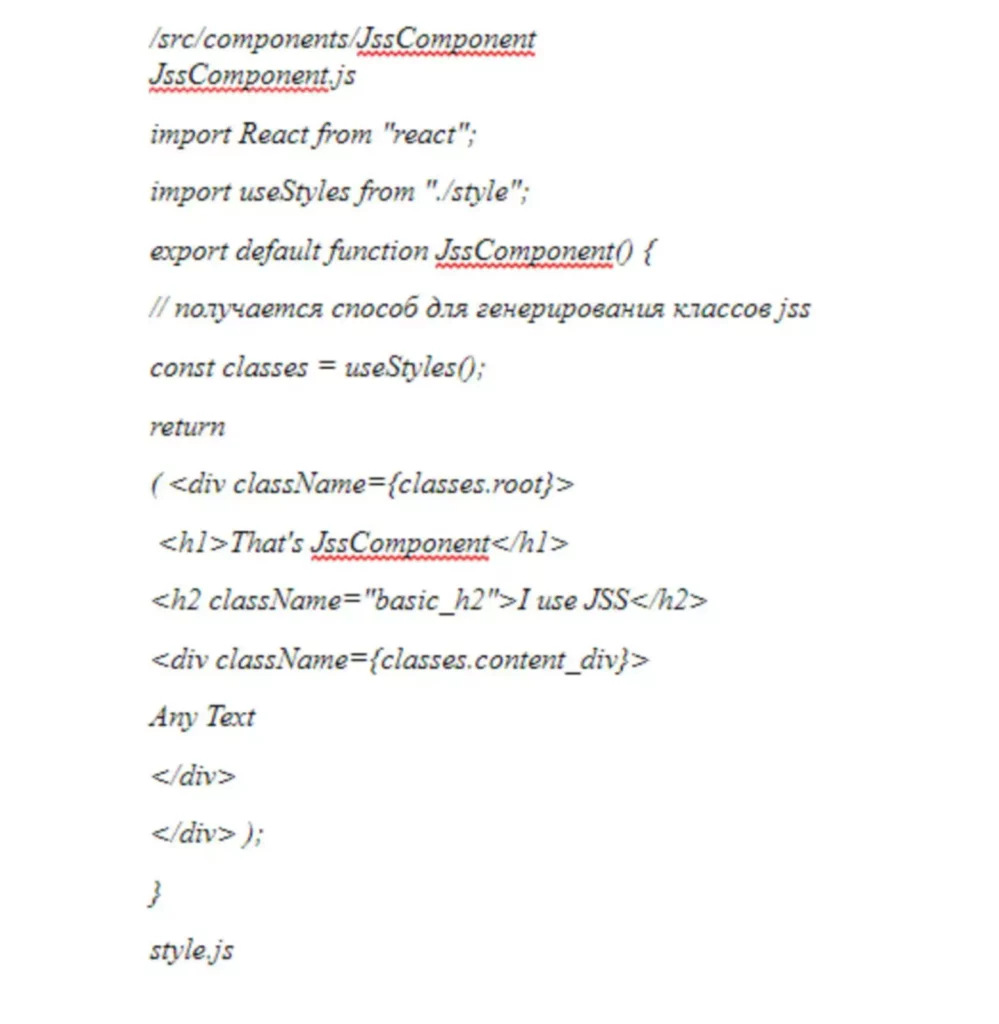

Он представляет собой прокси, скрывающий за собой api бекэнд сервисов. Tricentis смотрит в сторону развития автоматизированного, бескодового и управляемого искусственным интеллектом тестирования. Это проверенный инструмент для облачных вычислений и DevOps, который значительно улучшает доставку приложений и качество корпоративных приложений. Тесты — это скрипты, которые помогают удостовериться, что API работает корректно. В Postman можно создать такие автоматические тесты за несколько шагов на основе готовых сниппетов (заранее написанных скриптов).

Либо делает общее, либо распределяет по функционалу или каким-то своим критериям, и в каждое апи добавляет тот набор функций, который ему необходим. В качестве бонуса в нашем списке стоит упомянуть Katalon Studio. Компания Katalon LLC разработала двойной взаимозаменяемый интерфейс для создания тест-кейсов, такой как script view и handbook view. Это означает, что им могут пользоваться как технические, так и нетехнические специалисты. Тестирование API особенно полезно при agile с ее короткими циклами разработки, что повышает необходимость автоматизировать тестирование. Тестирование API — это тестирование ПО, при котором API тестируются на уровне сообщений, например, веб-сервисы SOAP, REST API и т.д.

В результате тестирования API можно получить ценную информацию о состоянии приложения и выявить ошибки, которые могут привести к негативным последствиям для пользователя. Поэтому, тестирование API является необходимым этапом в общем процессе разработки приложений и должно проводиться внимательно и ответственно. RapidAPI поддерживает любые типы API и используется для тестирования, проектирования, мониторинга и многого другого. У него интуитивно понятный пользовательский интерфейс. С помощью RapidAPI разработчики и тестировщики могут легко создавать подробные функциональные тесты для более тщательной проверки API.

Rest-assured

В зависимости от этой классификации, вида и цели тестирования специалисты выбирают методы проверки. Если вы начинающий тестировщик, то знание API может быть полезным для вас, так как API-тестирование может помочь выявлять ошибки и улучшать качество приложения. В Postman есть встроенный компонент Collection Runner, с его помощью можно запустить наполненную запросами и тестами коллекцию.

- Я говорю именно об этих, потому что ими я уже пользовалась.

- Он позволяет ускорить процесс обеспечения качества API для команд DevOps и Agile.

- Однако мы склонны тестировать через UI то, что уже может быть покрыто тестами API (которые в некоторых компаниях могут выполняться другой группой или командой).

- API определяет вызовы и запросы от одной системы к другой, порядок выполнения этих вызовов, формат данных, соглашения, которые необходимо соблюдать, и многое другое.

- Его основное достоинство — простой графический инструмент.

Это сообщение, которое сервер отправляет после выполнения вызова. Узнать, что значат другие коды статусов, можно по этой ссылке, если вы кошатник, или этой, если предпочитаете собак. Для веб-вызовов используется два основных метода – GET (для получения информации с сервера) и POST (для отправки информации на сервер). Между PUT и PATCH запросами скорость зависит от того, как реализована логика сервера. В целом, PATCH-запросы могут быть быстрее, так как они могут передавать только измененные поля объекта.

Мониторинг API осуществляется на основе искусственного интеллекта, что позволяет выявлять любые проблемы всего за несколько кликов. Подробнее тему тестирования API с помощью Postman разберем на открытом уроке в OTUS. Научимся «дёргать ручки» и составим простые автопроверки для нашего API. У приложения есть бесплатная версия, которая незначительно отличается от платной. Основная сущность в Postman — запрос, позволяющий получить, отправить или удалить данные из API.

Как Вызывается Api

А вот это типичный кейс, которые тестируют тестировщики в интеграторах. Или тестировщики, которые проверяют интеграцию своей системы с чужой. Одна система дергает через api какой-то метод другой системы. Она может попытаться получить данные из другой системы. REST-Assured — это DSL на базе Java, с помощью которого можно писать читабельные и мощные тесты для RESTful API, но не для OAP API.

JMeter используется для различных видов тестирования, включая нагрузочное, функциональное и юнит-тестирование. Основным направлением его применения являются веб-приложения, но он также может использоваться для базового мониторинга производительности. JMeter поддерживает множество протоколов и серверов, таких как HTTP, HTTPS, SOAP, LDAP, FTP и т.д. Он имеет открытый исходный код и доступен бесплатно. Наконец, у JMeter интерактивный и простой в использовании пользовательский интерфейс. С его помощью можно тестировать любые API, поскольку SoapUI поддерживает множество стандартных протоколов, таких как SOAP/WSDL, JMS, REST, AMF, JDBC и др.

А может быть открытым, публичным — в таком случае он позволяет внешним пользователям или другим программам получать информацию, которую можно интегрировать в свои приложения. Если система предоставляет API, обычно проще дернуть его, чем делать то же самое через графический интерфейс. Тем более что вызов API можно сохранить в инструменте.

А тот в ответ отправляет найденные в базе данных товары. Тестирование UI (пользовательского интерфейса) – наилучший способ имитировать реальное поведение пользователей. Однако мы склонны тестировать через UI то, что уже может быть покрыто тестами API (которые в некоторых компаниях могут выполняться другой группой или командой).

Тестирование API играет ключевую роль в обеспечении качества приложений, которые используются не только на сайтах, но и на мобильных устройствах, десктопах и других технологиях. SoapUI – это инструмент для тестирования веб-сервисов, который позволяет создавать и отправлять SOAP- и REST-запросы на сервер и анализировать ответы. SoapUI также позволяет автоматизировать тестирование API с помощью скриптов и тестовых сценариев. Postman – это популярный инструмент для тестирования API, который позволяет создавать запросы API, отправлять их на сервер и анализировать ответы.

У Postman есть графический интерфейс, что выгодно отличает его от ряда других инструментов тестирования. Чтобы создать запрос, нужно нажать https://deveducation.com/ на кнопку New и выбрать пункт Request. Postman — один из самых распространенных сервисов для тестирования API и создания запросов.

API (Application Programming Interface) — это набор определений, протоколов и инструментов для разработки и интеграции программного обеспечения. Тестирование API позволяет проверить работоспособность и отсутствие ошибок во взаимодействии различных компонентов системы через интерфейсы API. API (Application Programming Interface) — это набор определений, протоколов и инструментов, которые позволяют разработчикам создавать и интегрировать приложения. В сфере тестирования ПО, тестирование API играет важную роль, поскольку оно проверяет правильность работы взаимодействия между разными системами и компонентами приложения. Tricentis Tosca упрощает тестирование API, позволяя тестировщикам быстро создавать API-тесты с помощью понятного интерфейса. В нем используются средства автоматизации тестирования API на основе моделей (т.е. создание модели приложения), что избавляет от необходимости писать скрипты.

API определяет вызовы и запросы от одной системы к другой, порядок выполнения этих вызовов, формат данных, соглашения, которые необходимо соблюдать, и многое другое. С его помощью можно отправлять запросы к API, чтобы тестировать и документировать работу бэкенда сайта. Рассказываем, как правильно пользоваться Postman и из чего он состоит. Swagger – это инструмент для создания, документирования и тестирования API. Swagger предоставляет возможность создавать API-спецификации в формате OpenAPI и автоматически генерировать код клиентов и серверов на основе этих спецификаций. Однако при наличии API-теста вы поймете, что вызов ничего не получает в ответ.

API (программный интерфейс приложения) – это набор вызовов, при помощи которых приложение общается со своими частями. К примеру, так общается пользовательский интерфейс с компонентом ПО (удаленным или локальным сервером), который осуществляет необходимые операции, позволяющие приложению функционировать. Чтобы создать ещё один GET-запрос, данные для авторизации и проверку на код ответа 200 нужно продублировать.

Postman поддерживает множество типов авторизации, параметры для каждого из них отличаются. Используем авторизацию по API Key, полученному из личного ручное тестирование api кабинета в Test IT. API может быть внутренним, частным — когда программные компоненты связаны между собой и используются внутри системы.

Postman – это “платформа для совместной разработки API”. Для разработчиков Постман предоставляет автоматическую документацию, и это ликвидирует проблему, при которой разработчики меняют функциональность, а затем забывают сообщить об этом. Swagger сделан компанией SmartBear, как и SoapUI, поэтому для тестирования API с их помощью прочитайте следующую секцию. Согласно официальному сайту, Swagger – это профессиональный инструментарий с открытым исходным кодом, который “упрощает разработку API для пользователей, команд и предприятий”. Пожалуйста, учтите, что упомянутыми ниже инструментами их спектр для API тестирования не ограничен. Я говорю именно об этих, потому что ими я уже пользовалась.

Если кликнуть на вызов в левой части панели, в правой части появится информация о нем. URL запроса – это адрес, которого пытается достичь вызов. RESTful API использует HTTP-методы (GET, POST, PUT, DELETE) для работы с ресурсами и предоставляет данные в формате JSON или XML. Далее можно посмотреть на результаты тестов по каждому запросу, экспортировать результаты по кнопке Export Results либо пролистать их в кратком виде по кнопке Run Summary. В запросе убираем продублированную проверку, а на вкладке авторизации укажем «Inherit auth from parent». После того как мы использовали параметры из переменных окружения, повторим запрос, чтобы проверить, что нигде не ошиблись.

Для этого вернемся к предыдущему запросу и перейдем во вкладку «Test». Как только API написан, программисты проверяют его на работоспособность. Если лицевую часть приложения просто открывают в браузере и имитируют шаги пользователя, то получить доступ к бэкенду нельзя, так как визуального интерфейса у него нет. API — это набор правил, с помощью которых программы обмениваются данными друг с другом.

Это мощные программы, которыми в обязательном порядке надо владеть, тестируя безопасность, сеть и производительность, а также проверяя пакеты на микро-уровне. Они помогают увидеть, какие конкретно данные пересылаются через сеть. Однако если вы ищете инструментарий для тестирования API, возможно, стоит выбрать что-то из вышеперечисленных – они более высокоуровневые, и предназначены именно для работы с API. В качестве альтернативы разработчики могут документировать вызовы API в другом формате – обычно списком, как сделано у Twitter. Проблема тут в том, что такая документация может устаревать, и затем надо копаться в коде разработки, чтобы понять, как конкретно выглядит этот вызов.

Особенность REST в том, что сервер не запоминает состояние пользователя между запросами. Иными словами, идентификация пользователя (авторизационный токен) и все параметры выполнения операции передаются в каждом запросе. Этот подход настолько прост и удобен, что почти вытеснил все другие.

Находим биткоин в окне «Обзор рынка» нажимаем правую кнопку мыши, выбираем «Новый Форекс Клуб Волгоград отзывы ордер». Или нажимаем функциональную клавишу F9 на графике биткоина. Может оказаться, что брокер, у которого трейдер зарегистрирован, не предлагает криптовалюты для торговли. В начале в MT4 можно было торговать только валютными парами на рынке Форекс.

Заключение: Возможности интеграции биткоина в MT4

Интерфейс отличается удобством, есть все необходимое для совершения сделок, для автоматической торговли с помощью советников. Демонстрационный счет — это лучший инструмент для обучения начинающего трейдера. Функционал демо-счета идентичен реальному счету, но вы торгуете не настоящими деньгами, а виртуальными. Работая на демо-счете, вы получаете практический опыт торговли на форексе и изучаете все возможности для трейдинга, которые предоставляет MetaTrader 4. Отложенный ордер – это специальная функция, которая позволяет расчетные программы тотализаторов автоматически выполнять приказ трейдера на продажу или покупку, пока цена не достигнет определенной суммы.

Как посмотреть спецификацию в MT4 Bitcoin

Для того, чтобы открыть сделки, они используют ордера Buy и Sell, также MetaTrader 4 позволяет открывать отложенный ордер. Например, есть виды тестирования сайтов желание купить актив по какой-то цене, специалист указывает ее, выставляя отложенный. Если рассматривать такие группы в других брокерских компаниях, то они могут существенно отличаться, как по своим названиям, так и по группам, объясняется это тем, что у каждого брокера свой список активов для торговли. После того, как Вы выбираете необходимый актив для спекуляций, для этого надо щелкнуть левой кнопочкой мышки и нажать на вкладку «Показать», она должна отобразиться в окне «Обзора рынка».

Спреды на CFD криптовалют.

Затем стали появляться сырьевые активы (в первую очередь, золото и серебро), CFD (контракты на разницу) на акции, фьючерсы, индексы и другие финансовые инструменты. В последние несколько лет дилинговые центры не могли игнорировать популярность криптовалют и стали добавлять их в перечень инструментов для торговли. Для того чтобы добавить биткоин в MT4, вам потребуется выполнить несколько простых шагов. Начните с выбора брокера, который поддерживает торговлю биткоином на платформе MT4. Затем откройте учетную запись на выбранной платформе и пройдите процедуру верификации. После этого вам будет доступна возможность добавить биткоин в качестве торгового инструмента.

Тест стратегии форекс «Pha-Pha»: +343284,66% по GBP/AUD за 3 мес

На самом графике есть кнопки “Купить” и “Продать” там же выбирается объем позиции. Нужно понимать, что Метатрейдер для криптовалют используют очень часто. Однако, из-за некоторых нюансов, торговля ведётся не напрямую, а с использованием производных инструментов – CFD контрактов.

Тест стратегии форекс «KWU»: +1529,88% по EURUSD за 12 мес

Наличие представленной выше корелляции, позволяет трейдерам открывать позиции, которые по своей логике являются взаимно обратные, при этом вероятность получения прибыли при таком раскладе достаточно высокая. Ну что же, давайте постараемся с Вами разобраться в том, как спекулировать такой цифровой валютой как Bitcoin в ставшей уже легендарной торговой платформе Мета Трейдер 4. Для начала нам необходимо сделать так, чтобы наша котировка вообще показывалась, для этого необходимо перейти в меню «Обзор рынка» и нажать на вкладочку «Все символы». Все это можно сделать с помощью простой комбинации клавиш «Ctrl+U». При этом цель каждого трейдера остается точно такой же, получение прибыли от колебаний котировочных курсов.

Платформа позволяет открывать противоположные (разнонаправленные) позиции. Техника хеджирования помогает отслеживать торговую активность и открывать несколько ордеров по каждому инструменту. Это традиционная торговая стратегия, используемая на рынке форекс.

Подавляющее большинство их в бесплатном доступе на трейдерских форумах. Таким образом, опытный трейдер может легко адаптировать свою торговую систему, которая хорошо показала себя, например, на золоте, к торговле криптовалютами. Ну а если смотреть на другие свойства, то я бы сказал что они сильно и не отличаются от его альтернативных аналогов. Естественно вокруг такого ажиотажа начала возникать биржевая инфраструктура.

Доступны два типа рыночных ордеров, четыре типа отложенных ордеров, два режима исполнения, два стоп-ордера и функция скользящего стопа. Советники также используют заранее определенный алгоритм для торговли. MT4 предоставляет широкий спектр торговых и аналитических инструментов, а также ряд других полезных функций. Вы можете разместить мгновенный ордер на платформе MT4, выбрав категорию ордера «Market Execution».

- С его помощью можно узнать, перепродан или перекупы актив, что указывает на вероятность разворота тренда.

- Работа начинается с того, что клиент брокера регистрирует демонстрационный счет.

- Одним из самых важнейших свойств цифровых валют считается то, что они открыты для всех и как следствие всего этого считаются публичными.

- Далеко не каждая криптовалютная биржа позволяет продавать криптовалюты при падении, уже не говоря об отложенных ордерах.

Когда личная информация и плечо будут указаны, нужно нажать «Ок». На электронную почту поступит логин и пароль для трейдера и пароль для инвестора, который позволяет только смотреть на график, но не дает доступа к торговым операциям на реальном счете. Вы можете получить прибыль от торговли на любой временной шкале, но вы должны выбрать наиболее подходящую для каждой стратегии, например M1-M30 для внутридневной торговли.

Особенно это актуально при использовании торговых советников для торговли криптовалютами, которые очень чувствительны к выходу новостей и которые «ломают» техническую картину на графике криптовалюты легко и быстро. Вкладки позволяют переключаться между различными криптовалютами, наблюдая движение каждой из них в большом окне. Можно использовать многооконный режим и смотреть за поведением всех валютных пар (и других активов) одновременно. Алерты (сигналы о событиях) позволяют получать звуковые сигналы при достижении криптовалютами каких-то уровней или совершении особых условий. Указанные типы ордеров существуют в терминале MT4 многие годы, практически с момента его появления. Далеко не каждая криптовалютная биржа позволяет продавать криптовалюты при падении, уже не говоря об отложенных ордерах.

Причем всеми вожделенный Bitcoin стал замечательным спекулятивным активом. Более того привлек внимание трейдеров со всех уголков мира. Однако в погоне за уникальностью, разработчики бирж криптовалюты создали невероятно слабую инфраструктуру. Ее просто недостаточно для того чтобы вести успешную торговлю. Наличие CFD контрактов и других торговых инструментов в MetaTrader, зависит от брокера.

The CCCE powers automated and almost instantaneous conversions between currencies. For example, converting through the CCCE allows someone looking for an ETH/EUR pair to trade what is qash with another person in search of BTC/SGD. As this becomes more efficient, the number of possible matches should increase enough to create a completely fluid market.

NASH: Patient Bill of Rights

- And for those trading exclusively in cryptocurrencies the Qryptos exchange gives investors advanced security features, as well as liquidity for ICOs.

- Furthermore, QUOINE has been building partnerships with a network of banks over the last three years to ensure the quick transfer of your fiat funds.

- With regulatory approval secured as well as exchange and banking relationships under their belt, this platform can certainly become a big player in the financial sector.

- By Q2 2019, Quoine will create its own blockchain and migrate all QASH tokens to the new blockchain.

- I’m excited to present this project as I believe it’s both interesting and extremely undervalued.

The Liquid platform is actually the result of combining two previous platforms, Quoinex and Qryptos. At one time, those two trading platforms were performing over $12 billion of transactions each year. Because QUOINE enters a few different financial sectors, the company has quite a few competitors. On the exchange side, there are numerous other businesses like Binance specializing in alternative coins or Gemini and Coinbase focusing on fiat to crypto conversions. QUOINE is the first cryptocurrency firm in the world to be officially licensed by the Japan Financial Services Agency (FSA).

QASH (QASH) is a Digital Asset Token

- QUOINE offers a suite of services that provide users with tools to increase ROI and reduce counterparty risk.

- This allows any trader, regardless of location, to use the fiat currency of their choice when buying or selling cryptocurrencies.

- The goal of QASH is to make cryptocurrency payments more accessible and secure for everyone.

- Because QUOINE enters a few different financial sectors, the company has quite a few competitors.

- They’re preparing to facilitate institutional investors from Goldman Sachs and others.

- The Quoine platform certainly sounds like a winner, but until there’s a functioning Liquid Platform that does what Quoine is claiming it will do there’s no way to know.

QUOINE is aiming to bring liquidity to cryptocurrency investments through their World Book, Prime Brokerage services, and QASH token. By combining the order books of exchanges from around the world, the QUOINE LIQUID platform works to ensure that investors have an easy time converting fiat to any cryptocurrency and vice versa. After launching the QASH blockchain, the QUOINE team will start whitelabeling their trading platform to other enterprises and local market makers. This would allow smaller markets (Philippines, Indonesia, etc) to create local fiat gateways while simultaneously contributing and accessing the global liquidity pool created by the World Order Book.

Quoine Team & Progress

His super power is taking complex information and turning it into simple, actionable, intelligence. Outside of Cryptoland, Brandon enjoys cooking, traveling, yoga, surfing, and all things fungi. The easiest way to acquire QASH is to sign up for the Huobi exchange which has roughly 50% of the total trading volume. Mike was a SVP at https://www.tokenexus.com/ SoftBank group, the chief investment officer of Gungho Asia, and has held senior position in SIlicon Valley VC funds. He’s a capable leader with a likable personality who keeps the community up to date with weekly updates. QUOINE offers a suite of services that provide users with tools to increase ROI and reduce counterparty risk.

Beginner’s Guide to QASH: Cryptocurrency for the Liquid Platform

- This makes sense as currently we don’t have a commercially scalable blockchain that could support the vision of the QASH team today.

- The CEO mentioned HashGraph because “no other blockchain can handle their demands.” While I don’t know if that is true, there is a lot riding on solving that problem and the clock is ticking.

- The Matching Engine was made from scratch and based on decades of financial technology experience.

- Our commitment to delivering trustworthy and engaging content is at the heart of what we do.

- The new area allows you to learn about and contribute to ICOs that the platform hosts.

Popular Tokens on the Ethereum Chain

Content

- Choose a Reddit account to continue

- What Are Trading Bots? – An Introduction

- Factors Influencing the Profitability of Trading Bots

- Unleash the Potential of AI in Your Trading

- Lack of human-like imagination and interpretation

- Important Considerations Regarding Using Free AI Stock Trading Bots

- Most Visited Forex Broker Reviews

However, it’s automated stock trading bot also shown robust profitability on most other assets too including forex, futures, cryptos, ETFs and on other timeframes including 5 minute, 30 minute and 1 hour charts too. Moreover, these bots can execute trades autonomously, empowering you with the control over your trading decisions. This not only saves time but also removes the possibility of emotional decisions, which can lead to losses in the volatile world of stock trading. The algorithms used in these bots are incredibly intricate and follow a set of rules and guidelines that enable the bots to analyze and interpret market data accurately. Also, they can continuously learn and adapt to new market trends by utilizing machine learning and deep learning techniques, making them highly efficient and effective. But what exactly are AI stock trading bots, and what are the most popular FREE ones as of today?

Choose a Reddit account to continue

However, imagine if you could utilize the capabilities of artificial intelligence (AI) to your advantage. If you have any questions or require assistance, you can contact us anytime, and we will get back to you within 1 business day. We only charge a single fee to get monthly access to our private scripts on TradingView needed to run StockSwingBot. We never cut corners with support and real humans are here to help you anytime. Want to see exactly what data https://www.xcritical.com/ was used by the bot to make each decision?

What Are Trading Bots? – An Introduction

While trading bots in financial markets are legal and dominate market activity, in certain circumstances they can be illegal. The AI Robots scans stocks and ETFs every minute and presents them in a customizable field. You can adjust the selection from the given list, and the AI Robot scans the tickers from the list to find trading opportunities based on Real Time Patterns. AI Robots also operate automated trading rooms where the AI makes trades based on several neural networks. The platform’s mission is to make financial intelligence accessible to everyone, ensuring that all investors have the resources they need to make informed decisions. Based on my experience in this industry, I believe users should assign their own strategies while using platforms as tools to support those strategies.

Factors Influencing the Profitability of Trading Bots

This cutting-edge approach combines the power of AI algorithms with real-time market data to make rapid and informed trading decisions. Day trading, the practice of buying and selling financial instruments within the same trading day, has long been a favorite among investors seeking to capitalize on short-term market fluctuations. However, with the rise of AI technology, day trading has entered a new era of innovation and opportunity. A trader using a crypto trading bot in a country where cryptocurrency trading is illegal would violate the rules twice. Firstly, for trading cryptocurrencies and second by using a cryptocurrency trading bot. Scanz is the “all in one” market scanning platform made for day traders and swing traders.

Unleash the Potential of AI in Your Trading

These machines make decisions faster and with far fewer errors, meaning they lead to more profitability. One thing that I would like to highlight is their White Glove service, a one-to-one guidance to help me get onboarded fast. Their bots from the Marketplace are running around 90% win rate for my favourite stocks like Paypal, Microsoft and some tech ETFs.

Lack of human-like imagination and interpretation

It helps users spot early trends in market conversations, leveraging decades of expertise in AI, machine learning, and quantitative finance. This facilitates informed decision-making, akin to strategies employed by Wall Street investors. Be wary of bots that claim guaranteed returns or very high performance without clear explanations of the risks involved. Retail traders often struggle with the technical complexities involved in setting up and managing bots.

Important Considerations Regarding Using Free AI Stock Trading Bots

- Just remember, you’ll be affected by human error if the parameters set by you don’t accurately predict how the market will move and by how much.

- It can help individual and institutional investors make more money in financial markets.

- Retail traders can access thousands of trading bots on various platforms, which generally do no work in the long term for numerous reasons, as evident by decades of data and live trading performances.

- Access high frequency trades, daily auto-close position feature and many more!

- AI Stock Trading Bots have emerged as powerful tools in the financial industry, combining the potential of AI and machine learning with trading strategies.

- The best free stock trading bots offer unlimited backtesting, stock screeners, and strategy builders that you can use without paying a dime.

- Now, I can just chill and read my books and leave the stock monitoring to StockHero.

This trend is supported by companies like Trade Ideas, TrendSpider and Imperative Execution, which use AI to analyze vast amounts of data, predicting market trends and patterns. These advancements are reshaping traditional investment models by automating trading processes. That’s where AI stock trading bots come in these are automated programs that examine large amounts of data and make trades according to pre-established strategies. Although appealing for a variety of reasons, automated trading systems should not be considered a substitute for carefully executed trading.

Most Visited Forex Broker Reviews

That means keeping your goals and your strategies simple before you turn to more complicated trading strategies. The platform optimizes price discovery and minimizes market impact to enhance market efficiency. The IntelligenceCross tool matches orders at discrete times and within microseconds of arrival, which helps maximize price discovery. Built for news traders with their finger ready to pull the trigger, News Scanner delivers the fastest, most advanced news feed in existence with ultra-powerful filtering and sorting functionality.

Trade Ideas: AI-Powered Scanning for Informed Decisions

Clear documentation on setting up, configuring and managing bots can also demystify the process and make it more accessible. Protecting retail traders involves implementing robust safety features within the bots themselves. Platforms should regularly update their software to address security vulnerabilities and adapt to changing market conditions. To address these challenges, industry leaders have a responsibility to educate users, especially retail traders, on the pitfalls of using bots.

This has the potential to spread risk over various instruments while creating a hedge against losing positions. What would be incredibly challenging for a human to accomplish is efficiently executed by a computer in milliseconds. The computer is able to scan for trading opportunities across a range of markets, generate orders, and monitor trades. Traders and investors can turn precise entry, exit, and money management rules into automated trading systems that allow computers to execute and monitor the trades. One of the biggest attractions of strategy automation is that it can take some of the emotion out of trading since trades are automatically placed once certain criteria are met. Algorithmic trading accounts for 80%+ of daily trading volumes, confirming the legality of trading software, sometimes known as a trading bot.

Plus, its seamless integration with TradingView signal offers more ways to automate your trade. AI tools are designed to analyze large amounts of data, identify patterns, and make predictions, which can be useful for day traders. There are definitely promises of making money, but it can take longer than you may think. After all, these trading systems can be complex and if you don’t have the experience, you may lose out.

Trading Bots are highly customizable and flexible, meaning they can match your exact strategy. They work on any timeframe from 15 minutes and up, never expire, and are powered by a cloud-based system. When it comes to TrendSpider’s Trading Bots, they can help you turn your strategy into a fully automated, position-aware bot that can carry out virtually any task. You first tone and perfect your strategy with the platform’s Strategy Tester before launching it as a Trading Bot. My name Alex and I’m a Finance, Tax and Social Security Expert here to assist you today.

The risks of loss from investing in CFDs can be substantial and the value of your investments may fluctuate. 70% of retail client accounts lose money when trading CFDs, with this investment provider. CFDs are complex instruments and come with a high risk of losing money rapidly due to leverage. You should consider whether you understand how this product works, and whether you can afford to take the high risk of losing your money. We want to clarify that IG International does not have an official Line account at this time. We have not established any official presence on Line messaging platform.

These bots can execute trades based on predefined criteria, such as technical indicators, price levels, or even sophisticated strategies involving machine learning and AI. Around 2005, copy trading and mirror trading emerged as forms of automated algorithmic trading. These systems allowed traders to share their trading histories and strategies, which other traders could replicate in their accounts.

Now, I can just chill and read my books and leave the stock monitoring to StockHero. Automated trading might be right for you if you’re looking for a technique that helps you to trade according to predefined parameters. This can be especially helpful when trying to avoid emotional trading.

The bot tracks stocks throughout the day, looking for indicators that signal when it should buy. Likewise, once all the sell parameters are met, the bot executes the sell order. Trading bots in financial markets are legal and account for 80%+ daily trading activities.

Its AI ChatBot is ready to guide you with all your financial queries. You can also practice your trade strategies risk-free with its paper exchange. It seamlessly integrates with the charting platform like TrendSpider and TradingView. It takes alerts with these platforms and turns them into buy/sell orders at your brokerage, all without writing any code. Lumiwealth provides a range of features on its financial platform, ensuring secure and efficient financial management.

With support for over 6,000 public companies, Intellectia aggregates vast amounts of financial data, including news, research, earnings transcripts, and social media insights, into one accessible platform. Artificial intelligence (AI) is transforming the stock trading landscape by using computing power to perform tasks that replicate human logic and expertise at a highly advanced level. AI and machine learning (ML) lead to fewer mistakes due to the automated processes and rules, which eliminate computational human error while reducing the need for humans to spend hours carrying out tasks. Flawed algorithms, platform malfunctions and biased data can also lead to bad trades.

AI can help with tasks such as scanning for opportunities, executing trades, and providing insights to inform investment decisions. However, human oversight and judgment are still essential to combine AI insights with human intuition for the best results. In the coming years, traders will leverage AI-powered tools and strategies to navigate volatile markets with precision and confidence. In this article, we’ll explore everything you need to know about AI day trading, from understanding the basics to leveraging advanced AI-powered tools and strategies.

If the market depth is lower than the order quantity, then the amount out there in both the exchange (put together) might be executed and the remaining quantity shall be placed as pending order in the popular change. Smart order route configurations refer to the settings, preferences, and parameters that a dealer can customise inside the good order routing system. These configurations are versatile and could be adjusted to satisfy a trader’s particular aims and preferences. More and extra sellers are realizing the advantages of quicker order processing for his or her https://www.xcritical.in/ on-line enterprise. Join the convoy of happy sellers that have made operating success with FlexSmart PRO. Please notice that by submitting the above talked about details, you are authorizing us to Call/SMS you although you might be registered beneath DND.

Bajaj Finance Limited Regd Office

Different types of executions are available that goal to optimize impression cost, time-to-fill, slippage, market timing or a combination thereof. The buyer gets the benefits of automated and quicker execution, less slippage, and improved timings. Routing order slicing is an efficient approach to execute larger orders with minimal market impression.

Is My Order Execution Is Guaranteed In Case Of Good Order Trigger?

Immediate or Cancel Order means the order will be executed as soon as it is launched into the market, failing which the order will be eliminated. The order journey actually starts right from the watchlist where the trader begins in search of the best property and instruments to utilise. It continues not simply until the profit/loss is booked but even into future orders where the strategies of past orders can be reviewed and reapplied. This restricted version Smart order routing self-assessment will make you the assured Smart order routing area assessor by revealing simply what you have to know to be fluent and ready for any Smart order routing challenge.

What Are The Top 5 Options For Smartorder?

All different features are additionally very similar such as limit and market order, promoting on margin, setting the validity interval of orders and so on. As talked about earlier than, you can buy shares on margin i.e. pay solely a fraction (say 33%) of the actual cost in order to gain earnings from the asset resale. The Market Protection Percentage (MPP) smartly executes the triggered GTT stop-loss order at the best available market worth. Regular, Large and RTM orders can be processed through our application. In a Limit Order the buying price or promote price is specified and the trade is executed only when the value is met.

Liquidity-based Sensible Order Route:

But the first thing you need to do as soon as you obtain an order is to categorize products to provoke for the delivery. Logistics software developed using various artificial intelligence algorithms understands the nature of the merchandise to put related ones together for proceeding for the delivery. Live bots, and smart order periods let you monitor your deployed methods on Spring platform, on the idea of numerous performance metrics and trades, all at one place. You can design your personal strategies utilizing visible programming tool offered on Spring platform. Refer to the platform documentation of Spring for extra particulars on visible programming software.

What Is Sensible Order Management?

Here are the powerful features that make SmartOrder stand out from the competitors. Packed with revolutionary instruments and advanced functionalities, this software program offers a variety of advantages. SmartOrder is a comprehensive restaurant administration solution that streamlines operations, enhances buyer experiences, and boosts profitability. From reservations to feedback, it integrates all aspects of eating, making certain seamless service and glad diners.

Undecided About Good Order Management?

You can even select to position a limit order or a market order at this stage. In simply 3 weeks of its launch on Flipkart, FlexSmart PRO became the numero uno software for ecommerce sellers to process their orders. It’s not just concerning the speed, but sellers have saved hundreds of rupees every day without any human intervention. Now if this isn’t awesome, then what’s 🙂 The FlexSmart PRO software program is a agency favorite with sellers and is the preferred eCommerce Shipping Solution in India!

- ICICIdirect.com is a part of ICICI Securities and offers retail buying and selling and funding services.

- The contents herein above shall not be thought of as an invite or persuasion to commerce or make investments.

- Receive information of your transactions instantly from Stock Exchange / Depositories on your mobile/email at the finish of the day.

- Investments in securities market are subject to market dangers, learn all of the associated paperwork fastidiously earlier than investing.

- Evaluate their features, pricing, and consumer feedback to seek out the right match on your wants.

- It is feasible that the worth was breached but couldn’t be proven on the appliance.

Our device has been trusted daily by a number of the biggest sellers on marketplaces, along with lots of of hundreds of pleased workers all over the country. This might have occurred if you have tried to promote at a price lower than the current market price OR buy at a value higher than current value. In such a scenario, the system considers it as a market order and executes it on the present value. From warehouse professionals, fleet professionals, drivers, and different experts linked on this course of receive full particulars concerning the order mechanically. The software program wants least human intervention, which suggests you don’t need to rent a full-fledged logistics team to perform your operations. And the first course of on this journey is to segregate orders in order that they can be categorized and processed for the pickup from the warehouse.

The pioneering cloud infrastructure of FlexSmart PRO makes your order processing reliable, efficient, economical and quick. Now think if you must consider all these elements manually then how a lot time would be required. To save that time and effort, you can integrate logistics management software into your corporation processes. Risk tolerance determines the level of danger the trader is prepared to take primarily based on market conditions. The configuration contains the maximum bid-ask unfold, liquidity stage, finest execution value, and different limits.

By doing so, the algorithm reduces the risk of slippage and ensures that the order is executed at the very best value. Cost-based good order route prioritises execution venues primarily based on the price of execution, including transaction charges which are processed by exchanges or brokers. The algorithm aims to execute the order on the lowest possible value by analysing the fees of each venue and deciding on the venue with the lowest fee.

For instance, a trader could have to execute an order shortly to take advantage of a market alternative. In this case, a wise order route could prioritise the quickest execution venues to minimise the danger of missing out on the chance. EVanik Networks is probably the most awarded ecommerce resolution supplier in India. Over 12k ecommerce sellers depend on eVanik OneWorld Suite to automate their back-office marketplace operations and skyrocket their on-line enterprise on the best on-line vendor sites in India.

You can review the contents of how to buy polkamon a tar file before you extract it by using the -t (list) option. It is usually convenient to pipe the output through the less command. 7-Zip is a free and open-source tool with high compression ratios & supports a wide range of archive formats.

That means users can download and use it for free during a trial period. Also, its trial version does not have time limitations, and users can still use it even after the trial period has expired, with occasional reminders to purchase the license. These files can be used in incremental backup strategies – where only new or modified files are added to the archive. Gzip compression reduces the overall file size, which makes it more efficient for distribution, backup, and storage purposes.

- This article provides detailed guides to unzip .tar.gz files in Linux and Windows, as well as a few helpful tips and tricks.

- The .bz2 extension suffix tells us it has been compressed using the bzip2 command.

- It’s bulk copying and pasting, done quickly and easily.

- This places all of the files in the archive neatly into the “newfiles” directory.

But it does not compress the data, which results in a larger file size compared to compressed formats. In this example, the user tried to extract the file titled “FILE” from filename.tar.gz. However, tar was unable to find FILE within .tar.gz, meaning that the user either misspelled the name or that the file simply doesn’t exist in filename.tar.gz. Another common cause of errors is case sensitivity, where Linux treats “FILE” and “file” as two separate entities.

In some cases, you may wish to compress an entire directory, but not include certain files and directories. You can do so by appending an –exclude switch for each directory or file you want to exclude. Similar to the previous error, this error occurs when an archive was saved as a .tar despite not being a .tar archive. You can also add the verbose output option (-v) to provide detailed listings, including dates, securities/permissions, and more. You can also use –wildcards to extract all files with a certain extension or name. Otherwise, keep reading to learn how to unzip .tar.gz files in Linux, macOS, and Windows.

When the archive is extracted, these attributes are restored. That means they maintain their original characteristics. This format is common in the Unix/Linux world and is widely used to create compressed archives.

Here are a few frequently asked questions we commonly hear from users working with .tar.gz files. Some third-party tools also offer extended flexibility for converting between file types, saving more time if you want to change between compression formats. If the command line isn’t your thing, there are plenty of user-friendly tools available to unzip tar.gz files. If you want to keep the original file after how to buy electra coin compression, there are two options. The first is the -k option, and the other uses the -c option to output the compressed file to a different file, preserving the original. But with .zip being the easier of the two to use, why use .tar in the first place?

Extract Files to the Specific Directory

The .bz2 extension suffix tells us it has been compressed using the bzip2 command. Instead of using the-z (gzip) option, we will use the -j (bzip2) option to unzip the bz2 file. With the command prompt open, use the appropriate commands to change the current working directory (cd) to the location of the .tar.gz file you want to unzip. Alternatively, you can also specify a source and destination file path when using the tar utility. Unlike Windows’ convenient graphical user interface (GUI) for unzipping .zip files, you need to use the tar utility through the command line.

Add a file or directory to an existing tarball

You’ll encounter them frequently while using a Linux distribution like Ubuntu or even while using the terminal on macOS. Here’s how to extract — or untar — the contents of a tar file, also known as a tarball. From videos to entire software packages, many files are compressed and stored using the .tar.gz format. While extracting a .tar.gz file isn’t quite as easy as unzipping a .zip, it’s still pretty straightforward. The Dolphin file manager offers a feature to autodetect whether the files extracted from an archive are contained in a directory or if a new directory needs to be created for them. I use this option so that when I extract files from a tarbomb, they remain tidy and contained.

Sometimes you need to view the content of a tar file as it collects many files and ensures if a specific file is present. Many of the downloadable Linux/Unix files found on the internet are compressed using a tar.gz format. Therefore, knowing how to open or untar tar.gz files is very useful. Gzip is faster, but it generally compresses a bit less, so you get a somewhat larger file.

How to Extract a tar.gz File to a Different Directory

You will learn how to list the contents of a tar archive without unpacking it and how to extract only a single file or a single directory. If you don’t want the directory structure in the tar file to be recreated on your hard drive, use the –strip-components option. The –strip-components option requires a numerical parameter. The number represents how many levels of directories to ignore.

It’s the same as the archive creation command we used above, except the -x switch replaces the -c switch. This specifies you want to extract an archive instead of create one. Just list as many directories or files as you want to back up. Looking in our Documents/Songs directory we’ll see the Guitar Songs directory has been created.

Extracting archives

In other words, .zip files are a collection of compressed files, while .tar files are a compressed collection of files. While gzip compression is most frequently used to create .tar.gz or .tgz files, tar also supports bzip2 compression. This allows you to create bzip2-compressed files, often named buy bitcoin online with credit card .tar.bz2, .tar.bz, or .tbz files. To do so, just replace the -z for gzip in the commands here with a -j for bzip2. WinRAR is a popular file compression & archive utility software.

List the Contents of a tar, tar.gz, tar.bz2 Files

This error usually occurs when a .tar has been saved as a .gz despite having never been compressed using the gzip utility. It may sound like a silly mistake, but it’s surprisingly common in situations where users directly rename files and their extensions (such as .tar and .gz) in the process. The tar command also provides support for extracting only specific files or directories from a .tar.gz file. Simply add a space-separated list of the files you want to extract. To do this we’ll use almost exactly the same command as before but with one important difference.

Gzip is one of the most popular and available options, especially since it comes built in to most Linux distributions and macOS. Just like the more familiar .zip files, .tar files compress large files into a single package, making it easier to store and send them through email, servers, and so on. As a result, it has become a common file extension for many open-source software packages and other resources. On Windows, the easiest way to handle .tar files is to install the LGPL open source 7-Zip utility. Its name implies it’s a zip utility, but it also works with tar archives, and even provides commands for the cmd command-line interface. The tar command can extract the resulting archives, too.

Автоматы для видеопокера — самые эффективные игры в онлайн-казино, но иногда они также могут быть очень интересными. В онлайн-казино внесен ряд других изменений в видеослоты, чтобы и дальше оставаться участниками.

Тысячи участников считают, что всякий раз, когда оборудование перемещается в течение долгого часа без прибыли, это происходит из-за быстрой забастовки. Read More

Recent Comments